El organismo estatal informó en las últimas horas que fue víctima de un ciberataque que involucra a 400 puntos de su red de todo el país. Qué es el ransomware y cómo mitigarlo.

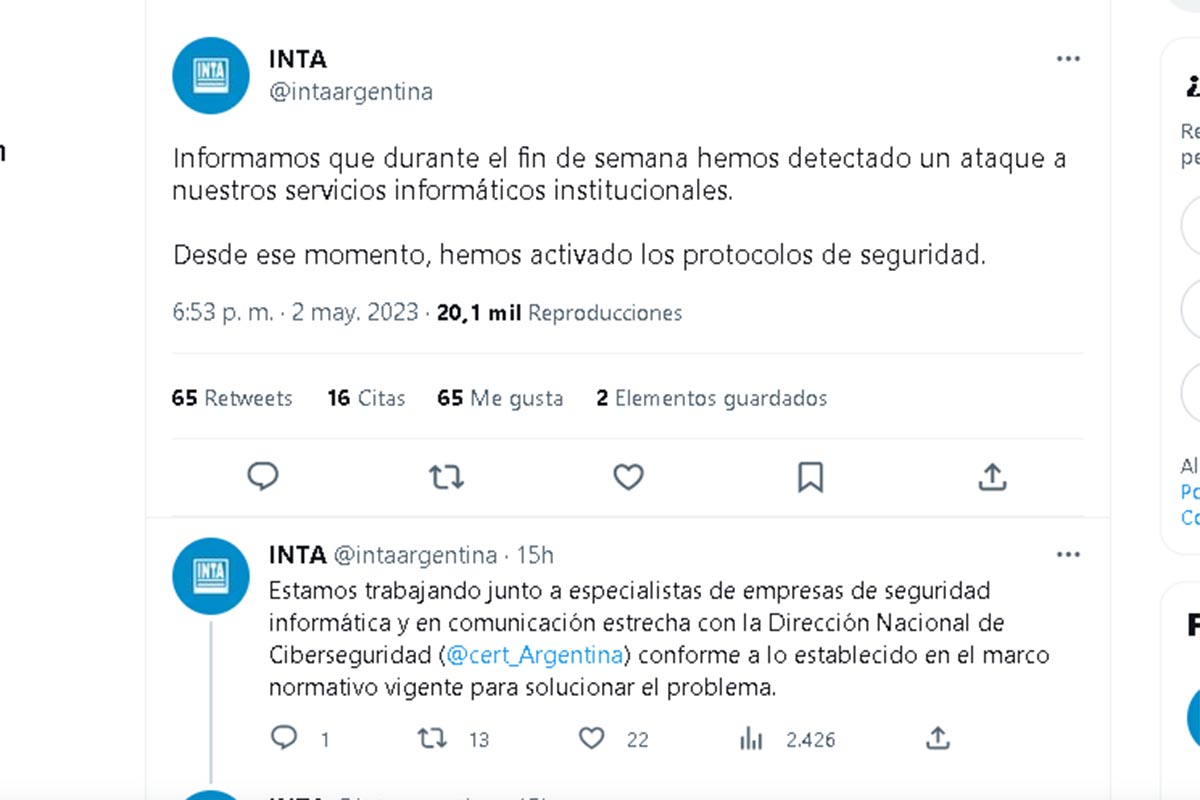

El organismo de ciencia y agronomía nacional explicó que se encuentran trabajando junto a especialistas de empresas de seguridad informática «y en comunicación estrecha con la Dirección Nacional de Ciberseguridad conforme a lo establecido en el marco normativo vigente para solucionar el problema».

«Este ataque está afectando a nuestra red de más de 400 puntos a nivel nacional por lo que hemos decidido suspender todos los servicios informáticos institucionales hasta que sea seguro avanzar en su restablecimiento», acotaron, en un contexto de crecientes robos digitales, sobre todo tras la pandemia.

«Sabemos de los problemas operativos que este impacto genera en la actividad diaria, hacia adentro y hacia afuera de nuestra institución –agregaron–. Estamos enfocados en continuar con las tareas de recuperación para normalizar la situación. Esperamos poder reestablecer nuestros servicios de forma controlada a la mayor brevedad posible».

El Ransomware, el software malicioso usado para atacar las organizaciones. Así se llama un informe oficial de la Jefatura de Gabinete de Ministros realizado hace un par de años. Allí se relata que el ransomware es un tipo de software utilizado generalmente por los cibercriminales para cifrar archivos o sistemas informáticos.

«El término incluye a todas las formas de código malicioso, como virus y gusanos informáticos. Su finalidad es secuestrar información y, de esta manera, impedir a una persona u organización el acceso a sus datos o dispositivos hasta que se haya pagado un dinero como rescate, que frecuentemente suele ser en criptomonedas para permitir al ciberdelincuente ocultar su rastro», sostienen.

«Si observamos estos ataques, notaremos que las víctimas pertenecen a diversas industrias, tanto del sector público como del privado. Debido a que nadie está exento de convertirse en víctima del ransomware, su propagación lo ha convertido en un gran negocio para los atacantes, provocando pérdidas anuales de cientos de millones de dólares«.

El ransomware se propaga, como otros tipos de malware, por múltiples vías. Algunas de ellas son a través de campañas de spam, vulnerabilidades o malas configuraciones de software, actualizaciones de software falsas, canales de descarga de software no confiables y herramientas de activación de programas no oficiales.

«Los ciberdelincuentes tratan de que el usuario abra un archivo adjunto infectado o haga clic en un vínculo que lo lleve al sitio web del atacante, donde será infectado. De este modo, los atacantes utilizan cada vez más tácticas, como eliminar las copias de seguridad del sistema, que hacen que la restauración y la recuperación sean más difíciles o inviables para las organizaciones afectadas (o en forma local)», resaltan.

Y acotan: «La evidencia demuestra que aparecen nuevas y mejoradas versiones que necesitan de la asistencia de técnicas de ataques, como ingeniería social y otros malware, para ingresar en un sistema. Frente a estas vulnerabilidades, debemos trabajar en la creación de una Internet segura y prepararnos para enfrentar los desafíos de una realidad hiperconectada, creando conciencia y diseñando estrategias de seguridad de la red que sean robustas y actualizadas».

El ataque puede implicar penetración de la red, robo de credenciales para cuentas críticas del sistema, ataques a la consola de administración de copias de seguridad y robo de datos. Este proceso puede tardar semanas o incluso meses en lograrse, y a menudo deja al malware profundamente integrado en los sistemas de toda la organización: «Cuando se completa este trabajo, el ransomware se implementa para cifrar datos críticos, incluido el almacén de copias de seguridad, si es accesible en la red».

Y acotan: «Los ataques devastadores de esta naturaleza se están volviendo cada vez más frecuentes, tardando días o incluso semanas en recuperarse, y se estima que la recuperación total no siempre sea posible«.

Estos ataques muchas veces son solo el resultado de malas prácticas de seguridad por parte de los empleados, una mala configuración del Protocolo de escritorio remoto (RDP) u otras herramientas de acceso remoto, o prácticas y procesos defectuosos, tanto dentro de su propia organización como de sus proveedores de servicios u otros eslabones de su cadena de suministro.

Actualmente existen diferentes niveles o marcos de extorsión:

• Primera extorsión: consiste en el cifrado de la información, y la exigencia de un pago para recuperarla.

• Doble extorsión: además del cifrado, se amenaza con filtrar públicamente la información secuestrada.

• Triple extorsión: se añaden ataques de denegación de servicio, afectando aún más la disponibilidad de los servicios afectados por el cifrado de la información.

• Cuádruple extorsión: los atacantes se comunican con clientes y proveedores de la víctima para exponer la situación y, eventualmente, filtrar información. En algunos casos, exigen el pago directamente a los proveedores y/ o clientes de la víctima.

En la Argentina hay una normativa que obliga a realizar ciertas gestiones en caso de que un hecho como el del INTI suceda. Recientemente el país adhirió al Convenio 108+, con el que debiera avanzar hacia una mayor protección de datos personales.

«La ratificación del Convenio 108+ por parte de Argentina es un gran paso hacia la protección de los derechos fundamentales de los ciudadanos en cuanto a sus datos personales», remarca el experto en delitos informáticos Daniel Monastersky.

El tratado establece varias obligaciones importantes para las empresas y organizaciones en cuanto a la protección de la información personal, incluyendo la precisión y actualización de los datos de empresas y organizaciones, la implementación de medidas de seguridad adecuadas, la notificación de las brechas de seguridad y la transferencia de datos a terceros países que garanticen un nivel adecuado de protección de datos.

«Es importante destacar que, aunque la ratificación del Convenio 108+ es un gran logro para la protección de datos en Argentina y en la región, es necesario seguir trabajando en la mejora de las protecciones de la privacidad y seguridad de la información. Por esta razón, se espera que el proyecto de reforma de la Ley Nacional de Protección de Datos, que ha sido presentado en el Congreso pero aún no ha sido tratado en comisión, refuerce aún más las protecciones existentes y establezca nuevas obligaciones para las empresas y organizaciones en cuanto a la protección de los datos personales de los ciudadanos», añade Monastersky.

El informe enfatiza que es necesario que se implementen procesos y políticas para garantizar la seguridad de las instalaciones y de los sistemas. Un escenario bastante común es que una organización sea atacada a través de un activo conectado a Internet, que el personal de seguridad de la organización no sabía que existía hasta después del ataque.

«Sin embargo, aún será necesario que la organización se asegure de que todo el personal cumpla con las instrucciones y, que al mismo tiempo, estén preparados para manejar un ataque, es decir, para saber qué hacer ante un incidente, cómo resolverlo y volver a estar operativos», resalta el informe oficial.

Destacan que cualquier organización que tenga un programa de seguridad de la información maduro detectará y bloqueará un ransomware embebido en un archivo adjunto de un correo electrónico entrante y que, en muchos casos, el atacante logrará igual su cometido a pesar de la existencia de medidas preventivas. Y la organización deberá contar con políticas para abordar la seguridad del acceso remoto.

¿Qué aspectos sugieren a tener cuenta? Que pocas personas de la organización accedan por vía remota y sepamos quiénes son (para poder documentar el problema), que se conecten desde computadoras seguras y no desde cualquier lado, evitar las conexiones wifi públicas, aumentar los factores de autenticaciones, cambiar la contraseña con frecuencia y que sea compleja, probar e instalar los parches para todas las vulnerabilidades conocidas; restringir los derechos de acceso al servidor para un grupo limitado de usuarios; aislar las computadoras no seguras a las que se deba acceder desde Internet usando el Protocolo de acceso remoto (RDP).

No se sabe cómo terminará este hackeo. Lo que se sabe es que no será el primero ni el último de una administración pública de cualquier nivel. Y que por el momento es bastante poca la toma de conciencia de los los riesgos de ciberdelincuencia que pueden sufrir los sistemas públicos, y lo que eso puede implicar.

La propuesta del presidente y su ministro Caputo evita emitir nuevos bonos que deberían pagar…

Tras una descompensación en su hogar, el actor fue trasladado a un Sanatorio de Colegiales.…

El primer disco de la banda de Godalming sin su cantante histórico parecía una apuesta…

La empresa que ocupa parte del espacio comenzó a cementar el lugar y solo pagará…

El texto fue escrito tras el asesinato de Renee Nicole Good y leído en un…

El Servicio Meteorológico Nacional actualizó sus advertencias por altas temperaturas para este martes.

En su lugar creó el Fondo Para la Promoción de Proyectos Audiovisuales, el FOPROA, donde…

El oficialismo avanzará en ambas Cámaras con su intención de concretar en febrero la aprobación…

El ministro de Economía dijo que no compra ropa en la Argentina porque son "un…

La aseguradora y la prestataria del servicio de grúas deberán abonar un millón y medio…

Se trata de uno de los argentinos que permanecían detenidos en el país caribeño. En…

La Asociación de Profesionales y Técnicos (APyT) alertó sobre el despido de quienes “cumplen tareas…

Ver comentarios

Que se jodan por usar Windows.... teniendo Huayra Linux de desarrollo nacional.